Mit einem elektronischen Chip ist es ein bisschen wie mit einem Menschen, der unter Zeitdruck eine komplizierte Aufgabe lösen muss. Viele kennen sicher das Gefühl, wenn einem der Kopf vor lauter Denksport raucht und richtig warm wird. Eventuell kommt Heißhunger auf etwas Süßes hinzu, weil man den Eindruck hat, mehr Energie zu brauchen. In Gedanken versunken fängt man vielleicht sogar an, etwas vor sich hinzumurmeln. Ganz ähnlich macht es auch ein elektronischer Chip, der den Job hat, Daten zu verschlüsseln. Während er seine Aufgabe vollbringt, kann er warm werden, sein Stromverbrauch kann steigen, und er kann akustische Signale von sich geben. Und das kann ein Sicherheitsrisiko sein. Nämlich dann, wenn die Veränderungen in den physikalischen Parametern etwas über die Daten verraten, die der Chip gerade verschlüsselt.

Dass das der Fall sein kann, wurde längst mehrfach gezeigt. Forschende sprechen in diesem Fall von Seitenkanalangriffen, weil nicht der Verschlüsselungsalgorithmus selbst geknackt wird, sondern Begleitinformationen herangezogen werden, um die geheimen Daten auszulesen. Allein schon die Zeit, die es braucht, um gewisse Daten zu verschlüsseln, kann etwas über den Inhalt der Daten selbst aussagen.

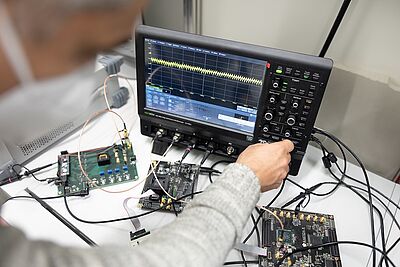

"Solche Angriffe sind gar nicht so aufwendig", sagt Dr. Pascal Sasdrich von der Ruhr-Universität Bochum. "Das ist nichts, was nur Organisationen wie die NSA können. Theoretisch kann jeder Seitenkanalangriffe aus seiner Garage durchführen. Das Equipment dafür kostet nur rund 200 Euro." Betroffen sein können Funkautoschlüssel, Kartenlesegeräte, Smart-Home-Techniken und vieles mehr.

Sicherheit von elektronischen Schaltungen beweisen

Pascal Sasdrich forscht an der Fakultät für Informatik in der Emmy-Noether-Nachwuchsgruppe "Computer-Aided Verification of Physical Security Properties", kurz CAVE. Gemeinsam mit weiteren Kollegen aus der Arbeitsgruppe Implementation Security von Prof. Dr. Amir Moradi beschäftigt er sich mit der Frage, wie man herausfinden kann, ob ein elektronisches Bauteil vor Seitenkanalangriffen sicher ist – und wie man eine sichere elektronische Schaltung bauen kann. "Bei der Implementierung von kryptografischen Verfahren geht es Herstellern oft darum, dass Chips möglichst klein, möglichst effizient oder möglichst schnell sind", weiß Pascal Sasdrich. Die Sicherheit steht dabei in der Regel nicht an erster Stelle. Hinzu kommt, dass ein einziger Flüchtigkeitsfehler bei der Implementierung der Verschlüsselungstechnik reicht, um ein Einfallstor für Angreiferinnen und Angreifer zu öffnen. Das Bochumer Team entwickelt daher Tools, die Hersteller bei der Implementierung von Verschlüsselungstechnik unterstützen sollen.

Dazu muss man zunächst einmal herausfinden können, ob eine vorhandene elektronische Schaltung sicher ist oder nicht. Amir Moradi hat dafür das sogenannte SILVER-Verfahren entwickelt. Die Abkürzung steht für Statistical Independence and Leakage Verification. Der Name verrät bereits, was der Schlüssel zum Erfolg ist: statistische Unabhängigkeit. SILVER überprüft, ob die beobachtbaren physikalischen Parameter wie Stromverbrauch oder Temperatur während der Verschlüsselung statistisch unabhängig von den Daten sind, die verschlüsselt werden. Liegt eine statistische Unabhängigkeit vor, erlauben die physikalischen Parameter keine Rückschlüsse auf den Inhalt der Daten.

Hundertprozentig sicher

"Früher wurden andere Kriterien für die Verifikation von sicheren Schaltungen herangezogen, nicht die statistische Unabhängigkeit", sagt Pascal Sasdrich. "Die Methoden beruhten auf Annahmen oder Schätzungen und haben teils falsch negative Ergebnisse erzeugt." Verfahren wurden also als unsicher eingestuft, obwohl sie es in der Praxis gar nicht waren. Diese Fehler passieren mit dem SILVER-Verfahren nicht.

"SILVER ist hundertprozentig sicher, weil es auf einer sehr umfangreichen Analyse basiert", unterstreicht Amir Moradi, schränkt aber ein: "Es funktioniert allerdings noch nicht für größere Schaltungen, weil der Aufwand dann explodieren würde." Für große Schaltungen nutzen die Bochumer Forschenden derzeit simulationsbasierte Methoden, die auch für komplexe Systeme effizient sind. "Allerdings sind sie nicht hundertprozentig sicher", so Moradi. Sein Team sucht nun nach Möglichkeiten, die Sicherheit von größeren Schaltungen mit einer hohen Zuverlässigkeit überprüfen zu können.

Könnte man die komplexeren Systeme nicht einfach in mehrere Bestandteile zerlegen und diese einzeln überprüfen? "Man kann einzelne Teile anschauen und beweisen, dass sie sicher sind. Wenn man sie dann zusammenfügt, heißt das aber nicht, dass die gesamte Schaltung auch sicher ist", erklärt Pascal Sasdrich. Denn an den Schnittstellen der Bestandteile können sich Einfallstore für Angreifer ergeben.

Sichere Schaltung nach dem Baukastenprinzip

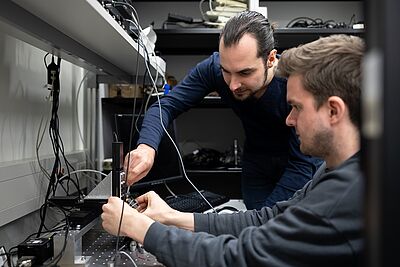

An Lösungen für dieses Problem arbeiten David Knichel und Nicolai Müller, ebenfalls aus der Bochumer Arbeitsgruppe Implementation Security. Die IT-Experten entwickeln Bausteine für elektronische Schaltungen, die sich sicher miteinander kombinieren lassen, sodass auch die zusammengesetzte Schaltung garantiert resistent gegen Seitkanalangriffe ist. Die einzelnen Module bezeichnen sie als Gadgets. "Man benötigt gar nicht viele verschiedene Gadgets, um eine Schaltung zu realisieren", erklärt David Knichel.

Die Gadgets bilden zum Beispiel bestimmte logische Operationen ab, etwa die Multiplikation von zwei Bits, die häufig benötigt wird. Würde man allerdings für jede logische Operation, die in der Schaltung passieren muss, ein eigenes Gadget einsetzen, würde das Konstrukt extrem viel Platz verbrauchen. Denn im Verschlüsselungsprozess müssen viele Bits miteinander multipliziert werden. David Knichel und seine Kollegen arbeiten daher daran, den Funktionsumfang einzelner Gadgets zu erweitern, beispielsweise so, dass ein Gadget gleich mehrere Bits parallel multiplizieren kann. Das würde die Schaltung schneller und kleiner machen.

Die Gadgets des Bochumer Teams liegen allerdings nicht als real existierende Bauteile vor, sondern in Form von Code. "Wir nutzen eine spezielle Hardware-Beschreibungssprache", sagt Knichel. Damit liefern er und seine Kollegen quasi eine Bauanleitung für Hersteller.

Unsichere Schaltungen automatisiert in sichere überführen

Allerdings ist es eine mühsame Angelegenheit, elektronische Schaltungen manuell vor Seitenkanalangriffen zu schützen. "Wir haben daher ein Tool namens AGEMA entwickelt, das auf Knopfdruck eine ungeschützte Schaltung in eine beweisbar sichere Schaltung überführen kann", erklärt Nicolai Müller. AGEMA steht für Automated Generation of Masked Hardware. Das Tool checkt, welche logischen Operationen in einer Schaltung vorhanden sind, und ersetzt unsichere Bestandteile durch die sicheren Gadgets. "Wir können dabei auch gewisse Wünsche berücksichtigen, also die Schaltung zum Beispiel im Hinblick auf Geschwindigkeit oder Größe optimieren", so Müller.

Noch handelt es sich bei den entwickelten Tools um erste Schritte in der Grundlagenforschung, nicht um industriell einsetzbare Lösungen. Denn zum automatisierten Schutz von elektronischen Schaltungen gegen Seitenkanalangriffe wird weiterhin sehr viel geforscht. Die Bochumer IT-Experten werden ebenfalls intensiv an optimierten Lösungen arbeiten – manchmal sicher auch, bis ihnen die Köpfe rauchen.

---

Bits

Ein Bit ist die kleinste Informationseinheit, mit der herkömmliche Computer arbeiten. Es kann die Werte "null" und "eins" annehmen. Komplexe Informationen bestehen aus vielen verschiedenen Bits, die bei der Verarbeitung im Computer durch logische Operationen miteinander verknüpft werden.

Originalveröffentlichungen

- David Knichel, Pascal Sasdrich, Amir Moradi: SILVER – Statistical independence and leakage verification, in: Advances in Cryptology (ASIACRYPT), 2020

- David Knichel, Amir Moradi, Nicolai Müller, Pascal Sasdrich: Automated generation of masked hardware, in: IACR Transactions on Cryptographic Hardware and Embedded Systems (TCHES), 2022

- David Knichel, Pascal Sasdrich, Amir Moradi: Generic hardware private circuits towards automated generation of composable secure gadgets, in: IACR Transactions on Cryptographic Hardware and Embedded Systems (TCHES), 2022

- Nicolai Müller, Amir Moradi: PROLEAD – A probing-based hardware leakage detection tool, in: IACR Transactions on Cryptographic Hardware and Embedded Systems (TCHES), 2022

Pressekontakt

Dr. Pascal Sasdrich

Computer-Aided Verification of Physical Security Properties

Fakultät für Informatik

Ruhr-Universität Bochum

Tel.: +49 234 32 25734

E-Mail: pascal.sasdrich(at)ruhr-uni-bochum.de

Prof. Dr. Amir Moradi

Implementation Security

Fakultät für Informatik

Ruhr-Universität Bochum

Tel.: +49 234 32 27219

E-Mail: amir.moradi(at)ruhr-uni-bochum.de

Der Artikel erscheint im Rahmen der Sonderausgabe IT-Sicherheit des Wissenschaftsmagazins Rubin 2022/23.

Allgemeiner Hinweis: Mit einer möglichen Nennung von geschlechtszuweisenden Attributen implizieren wir alle, die sich diesem Geschlecht zugehörig fühlen, unabhängig vom biologischen Geschlecht.